Durchschlag für den Binnenmarkt

Von Markus Schäfer, SECUrisk

Die Richtlinie (EU) 2016/1148 über „Maßnahmen zur Gewährleistung eines hohen gemeinsamen Sicherheitsniveaus von Netz- und Informationssystemen in der Union“ legt Mindestsicherheitsstandards für IT-Infrastrukturen fest, inklusive Meldepflichten, zentralem Response-Team (CSIRT) und Gremien für den grenzüberschreitenden Informationsaustausch. Den Anstoß dazu hatte die EU-Kommission bereits 2013 gegeben, doch zwischenzeitlich war das Mitgliedsland Deutschland schneller: Die auf Europaebene diskutierten und absehbaren Richtlinien hat man eigenständig im Voraus ausgearbeitet und schon 2015 durch das IT-Sicherheitsgesetz (IT-SiG) verabschiedet. Zwar gilt es heute als Vorbild und als Grund für Deutschland als gesicherten Standort, namentlich in der Cloud-Politik seit dem Ende des Safe-Harbor-Abkommens. Doch bleibt der Schutz von IT-Infrastrukturen europaweit mindestens genauso wichtig. Bis 2018 hat die deutsche Gesetzgebung nun Zeit, die EU-Vorgaben umzusetzen, sprich: das IT-SiG anzupassen. Um es kurz zu machen: Allzu viel ändert sich nicht. Diesem durchaus straffen Zeitansatz kann Deutschland durch das bestehende IT-SiG zunächst entspannt entgegensehen. „Für die Umsetzung der Vorgaben der NIS-RL erwarte ich daher kaum Anpassungsbedarf“, kommentierte Bundesinnenminister Thomas de Maizière den Ratsbeschluss. Ein Referentenentwurf des entsprechenden NIS-RL-Umsetzungsgesetzes liegt bereits vor.

Verantwortlich als europäische Zentrale beziehungsweise Kooperationsstelle wird die ENISA (European Network and Information Security Agency) sein. Analog zum deutschen BSI koordiniert sie Umsetzung, Aktivitäten und Vorfälle und ruft gegebenenfalls europaweite Maßnahmen aus. Die ENISA wird sich dazu anders aufstellen müssen. Wie viele Ressourcen dazu allerdings benötigt werden, ist noch nicht ganz klar. Offen ist auch, welche Befugnisse die ENISA über die jeweiligen Landesbehörden wie zum Beispiel das BSI haben wird.

ISMS und kritische Infrastrukturen

Für deutsche Unternehmen, die sich nach dem IT-SiG eingerichtet und beispielsweise bereits ein ISMS (Information Security Management System) eingeführt haben, ändert sich kaum etwas. Nebenbei wird allerdings deutlich, dass das IT-SiG kein Auswuchs deutschen Regulierungswahns ist. Die NIS-RL stellt die Aufgabe, nach dem Vorbild des IT-SiG kritische Infrastrukturen in der EU zu ermitteln und deren Schutz zu definieren. Auch die betroffenen Branchen sind im Wesentlichen dieselben, selbst wenn die NIS-RL nicht zwischen privaten und öffentlichen Anbietern unterscheidet und keine Ausnahmeregelungen für die öffentliche Verwaltung kennt. Ausdrücklich als kritisch benannt sind Elektrizitätsunternehmen, Verteilernetzbetreiber und Übertragungsnetzbetreiber. Etwas interessanter dürfte die praktische Auslegung für die Anbieter, die als Online-Marktplätze, Online-Suchmaschinen und Cloud-Computing-Dienste benannt sind. Digitalanbieter ohne Sitz in der EU müssen einen Vertreter in der EU benennen.

Für deutsche Unternehmen ist das zunächst eine gute Nachricht. Viele davon hatten doppelten Aufwand befürchtet, wenn sie ein ISMS zuerst nach dem IT-SiG und später nach NIS einführen müssten. Es ist aber auch eine gute Nachricht für europaweit arbeitende Unternehmen, die nun keine deutschen Extrawürste braten müssen. Zumindest keine dicken. Denn die NIS-RL gibt Mindeststandards vor, die einzelnen EU-Länder können also durchaus schärfte Bestimmungen vorsehen.

Schwarz auf Weiß

Dieser Beitrag erschien zuerst in unserer Magazinreihe „Rechenzentren und Infrastruktur“. Einen Überblick mit freien Download-Links zu sämtlichen Einzelheften bekommen Sie online im Pressezentrum des MittelstandsWiki.

Die EU-Mitgliedsstaaten haben nach der Umsetzung in Länderrecht noch sechs Monate Zeit, um KRITIS-Unternehmen zu definieren und zu ermitteln. Diese Festlegung kann nur in Eigenregie erfolgen. Denn einige Punkte sind durch NIS gar nicht regulierbar. Die Richtlinie kann zum Beispiel keine absoluten Zahlen europaweit definieren, zum Beispiel die Reichweite von 500.000 Bürgern, welche die deutsche KRITIS-Verordnung als Merkmal für KRITIS-Unternehmen in der ersten Stufe festlegt. In Ländern mit geringerer oder mit höherer Bevölkerungsdichte macht solch eine Zahl keinen Sinn. Dass diese Schwellenwerte, die für Ausnahmen und Meldepflichten wichtig sind, in der Praxis ein Ermittlungsproblem darstellen, ist hinlänglich von der IT-SiG-Anwendung in den Unternehmen bekannt. Haben wir eine Reichweite von über 500.000 Bürgern? Wie definiert sich die Reichweite? Inwieweit bestimmen Branche, Reichweite, Unternehmensgröße und -umsatz die Frist zur Einrichtung eines ISMS? Bei möglichen IT-SiG-Bußgeldern in Höhe von bis zu 100.000 Euro sind das sinnvolle Fragen.

Schutzgegenstand: Binnenmarkt

Wichtig und richtig ist, dass die landeseigene Definition der Spezifika für kritische Infrastrukturen überwacht oder zumindest gegengeprüft wird. Diese Stoßrichtung ist gewollt: Der Schutz von IT-Infrastrukturen soll nicht mehr nur dem Eigeninteresse der Länder dienen. Aus der Zielsetzung der EU-Richtlinie, der es um „das reibungslose Funktionieren des Binnenmarkts“ geht, rückt der Fokus auf den Schutz Europas als Bündnis, weshalb den Ländern im Konsens festgelegte Richtlinien zu allen wesentlichen Aspekten an die Hand gegeben werden müssen. Die Festlegung, kritische Infrastrukturen zu kontrollieren, ist dabei ebenso entscheidend wie die Umsetzung der Maßnahmen zum Schutz der IT. Deutschland hat durch seine kluge Vorausarbeit Zeit gewonnen. Wer in hierzulande bereits ein ISMS gemäß IT-SiG eingerichtet und gegebenenfalls zertifizieren hat lassen, kann aufatmen. In vielen Fällen dürfte der Handlungsdruck auch künftig weniger aus dem Recht als aus dem Markt selbst kommen, der bei Ausschreibungen und Kooperationen ein zertifiziertes Informationssicherheitsmanagement fordert. Weil „die betroffenen Unternehmen die Sicherheitsanforderungen an ihre Zulieferer und Dienstleister weitergeben“, wie der BDI bereits zum IT-SiG formulierte, geht die praktische Reichweite derartiger Regelungen immer noch ein Stück tiefer.

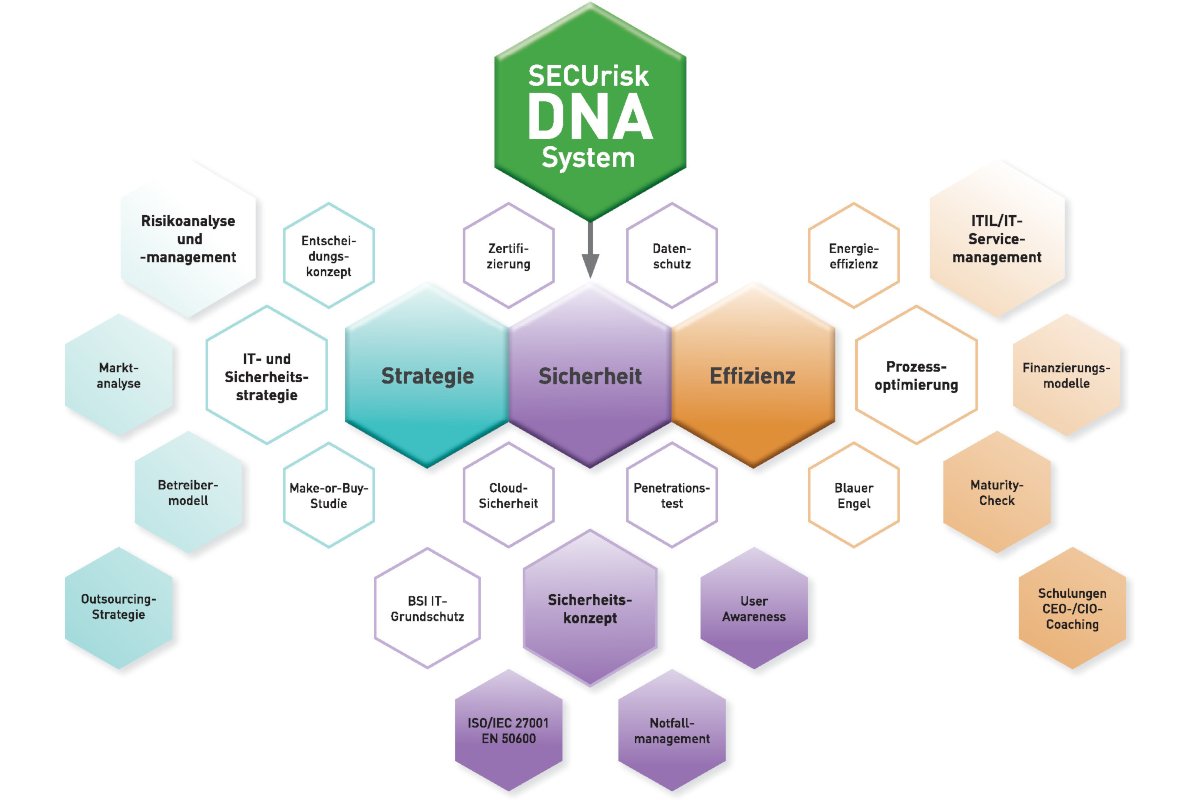

Markus Schäfer ist Geschäftsführer der SECUrisk GmbH. Die Tochtergesellschaft der Data Center Group ist das Planungs- und Beratungsunternehmen für die Rechenzentrumsbranche in dieser Gruppe. Das Ziel der Begleitung durch Sicherheits- und IT-Spezialisten, RZ-Profis, Wirtschaftsfachleute und Experten für Unternehmensprozesse ist eine umfassend geplante, abgesicherte und kompetente Realisierung sowie ein dauerhaft sicherer Betrieb von Rechenzentren.

DC-Datacenter-Group GmbH, In der Aue 2, 57584 Wallmenroth, Tel.: (02741) 9321-0, info@datacenter-group.de, https://datacenter-group.com