Linux schließt Lücken schneller

Von Matthias Pfützner, Red Hat

Open Source hat sich als herausragende Architektur und als zugkräftiger Innovationsmotor erwiesen. Flankiert durch umfassenden Service und Support findet sich Open-Source-Software heute in Betriebssystemen und Applikationen ebenso wie in Big-Data– und Mobile-Computing-Anwendungen. Der 10th Annual Future of Open Source Survey zufolge nutzt heute als jedes zweite Unternehmen Open-Source-basierte Lösungen in seiner produktiven IT-Umgebung. Kronzeugen für die Sicherheit sind die Cloud-Provider: Die große Mehrheit vertraut Linux als Herzstück ihrer IT-Infrastruktur. Wo es um Sicherheit und Verfügbarkeit geht, liefert Open Source das entscheidende Fundament. Der Open-Source-KVM-Hypervisor (Kernel-based Virtual Machine) etwa befindet sich laut OpenStack User Survey (2016) in rund 60 % der produktiv genutzten OpenStack-Umgebungen für Open-Hybrid-Cloud-Infrastrukturen; weitere 20 % nutzen ihn im DevOps-Bereich.

Schnelle Patches aus der Community

Ein wichtiger Grund für die hohe Softwaresicherheit ist der offene Umgang mit Sicherheitsfragen. Viele Unternehmen steuern Beiträge zu Open-Source-Projekten bei, da sie den Multiplikatoreffekt der Entwickler-Community schätzen und gleichzeitig von Erweiterungen, Fehlerbehebungen, Ergänzungen und Verbesserungen profitieren. Geht es um IT-Sicherheit, bietet der Open-Source-Ansatz zahlreiche Möglichkeiten, Sicherheitsschwachstellen und -risiken frühzeitig zu erkennen und Lösungsmöglichkeiten zu entwickeln. Hier kommt die geballte Erfahrung der großen Zahl engagierter Open-Source-Entwickler aus Community und Unternehmen zum Tragen.

Die Kernpunkte für den Umgang mit IT-Sicherheitsrisiken in Unternehmen. (Bild: Red Hat/NIST Cyber Security Framework)

Open-Source-Lösungen, die Anbieter auf den Markt bringen und umfänglich unterstützen, enthalten oft eine Vielzahl individueller Pakete, die wiederum auf Software zum Beispiel aus Upstream-Projekten basieren. Da viele Entwickler an diesen Projekten beteiligt sind, ist allein dadurch schon eine frühzeitige Entdeckung möglicher Schwachstellen gegeben. Durch die enge Zusammenarbeit mit den Upstream-Projekten der Community können Sicherheitsupdates und Patches sehr schnell abgestimmt, zügig bereitgestellt und implementiert werden. Bei proprietärer Software dagegen gibt es in der Regel nur zu festen Terminen Patches.

Matthias Pfützner ist Senior Solution Architect Account & Cloud DA(CH) bei Red Hat. Als führender Anbieter von Open-Source-IT-Lösungen für Unternehmen veröffentlicht Red Hat einen Product Security Risk Report, der Einblick in Sicherheitsrisiken und Schwachstellen der eigenen Produkte gibt und Maßnahmen zur deren Beseitigung schildert. Das Unternehmen veröffentlichte im Jahr 2015 insgesamt 112 kritische Sicherheitshinweise, die sich mit 373 kritischen Schwachstellen befassten. Für 96 % der als kritisch eingestuften Schwachstellen in Red Hat Enterprise Linux etwa gab es noch am gleichen oder am nächsten Tag ein Patch. Spätestens eine Woche nach Bekanntwerden waren 99 % aller kritischen Sicherheitsschwachstellen in den Produkten von Red Hat geschlossen. Mittlerweile liegt auch der Product Security Risk Report 2016 vor.

Red Hat GmbH, Technopark II, Haus C, Werner-von-Siemens-Ring 14, 85630 Grasbrunn, Tel.: 089-205071-222, info@redhat.de, https://www.redhat.com/de

Das Handling und Management von Schwachstellen in Tausenden von Third-Party-Softwarekomponenten ist für Anbieter von Open-Source-Lösungen eine anspruchsvolle Aufgabe, die sich am besten nach einem Verfahren auf Gegenseitigkeit bewältigen lässt: Entwickler aus der Community melden beispielsweise Schwachstellen an den Open-Source-Anbieter. Ein eigenes Product Security Team analysiert dort die Meldungen und bewertet die Schwachstellen, zum Beispiel nach einer vierstufigen Skala: niedrig, moderat, wichtig, kritisch. Das größte Sicherheitsrisiko bilden die kritischen Schwachstellen. In solchen Fällen werden die internen Ressourcen priorisiert, damit der Anbieter die kritischsten Schwachstellen zeitnah und sachgerecht schließen kann.

Datensicherheit durch DevOps

Die Sicherheit der eingesetzten Betriebssysteme, der Infrastruktursoftware und der Applikationen zu gewährleisten und zu verbessern, ist die eine Seite der Medaille; die andere besteht darin, IT-Sicherheit als Kernstück in neue Applikationen einzubetten. Dazu ist eine optimale Abstimmung zwischen den Fachbereichen und der IT sowie zwischen Entwicklung und Betrieb erforderlich, wie sie der Begriff DevOps bezeichnet. DevOps verbindet IT-Entwicklung und Betrieb und schafft die Basis für eine schnelle, schrittweise und sichere Bereitstellung von Software. Sie folgt dem Modell einer kontinuierlichen Integration und Implementierung.

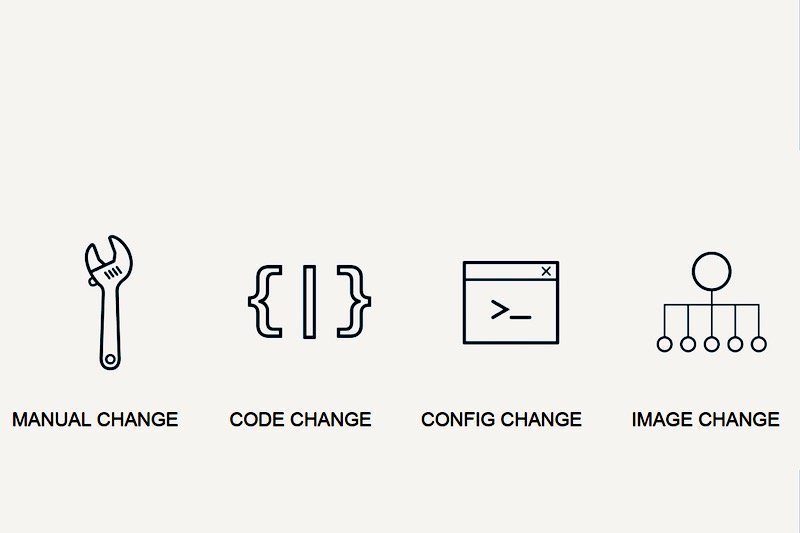

Die Einhaltung einer hohen Datensicherheit ist ein kontinuierlicher Prozess, der bei der Entwicklung beginnt und sich über den gesamten Lebenszyklus einer Anwendung erstreckt. (Bild: Red Hat)

Organisatorisch ist dazu der Aufbau interdisziplinärer Teams erforderlich; die bisher übliche Trennung in Entwicklung und Betrieb ist aufgehoben. Jedes Teammitglied ist für bestimmte Komponenten wie Konzeption, Einbettung der Sicherheitsregeln, Programmcode erstellen, Test oder Inbetriebnahme zuständig. Das bedeutet eine Abkehr vom bisherigen Modell, bei dem Betrieb und Entwicklung unterschiedliche Ziele verfolgten.

Stark vereinfacht ausgedrückt, konzentrierte sich der IT-Betrieb auf eine möglichst hohe Verfügbarkeit sowie stabile und kosteneffiziente Abläufe. Die Entwicklung befasste sich mit der möglichst schnellen Bereitstellung neuer Funktionen und Anwendungen sowie der Umsetzung kurzfristig geänderter Spezifikationen. Bei dieser Art der Arbeitsteilung geriet die IT-Sicherheit nicht selten zu einer Aufgabe, die keine hohe Priorität hatte und eher nebenbei erledigt wurde. Zusammenfassend ermöglicht es der DevOps-Ansatz, IT-Sicherheit von Anfang an zu einem integralen Bestandteil der Entwicklungs- und Betriebsprozesse zu machen und damit ein höheres Sicherheitsniveau über den gesamten Lebenszyklus hinweg zu erzielen.

Schwarz auf Weiß

Dieser Beitrag erschien zuerst in unserer Magazinreihe „Rechenzentren und Infrastruktur“. Einen Überblick mit freien Download-Links zu sämtlichen Einzelheften bekommen Sie online im Pressezentrum des MittelstandsWiki.