Das Smartphone als alleinige Authentifizierung

Peter Machat, MobileIron

Benutzername und Passwort reichen schon lange nicht mehr als sichere Beglaubigung in der mobilen IT-Welt. Kontextuelle Methoden ergänzen das klassische Identitäts- und Gateway-Management. Das hat den angenehmen Nebeneffekt, dass diese Methoden mittlerweile das klassische Passwort überflüssig machen und das Mobilgerät zum alleinigen Authentifizierungsinstrument wird.

Das Zeitalter der Briefkastenfirmen hat gerade erst begonnen. Denn der klassische Firmenstandort wird zunehmend zu einer bloßen Adresse. Geschäftsprozesse verlagern sich immer mehr in die (mobile) Cloud. Damit werden sie flexibler, aber auch angreifbarer. Doch die neue Freiheit, Daten immer verfügbar haben zu können, wo man auch ist, hat ihren Preis. Niemand darf davon ausgehen, nur deshalb in einer sicheren Zone zu sein, weil er oder sie in einem internen Unternehmensnetz ist. Denn Innen und Außen gibt es in diesen Arbeitsumgebungen per se nicht mehr. Alle Akteure – ob in einem Unternehmen oder außerhalb eines Unternehmens – sind erst einmal potenzielle Gefährder.

Zero Trust als aktuelles Sicherheitsmodell

Der traditionelle Sicherheitsrahmen mit genau definiertem digitalem Grenzregime (Firewall, DMZ) ist für die oben beschriebene mobile Arbeitswelt nicht mehr geeignet. Wenn alle erst einmal verdächtig sind – bis zum Beweis des Gegenteils –, kann das oberste Sicherheitsprinzip folgerichtig nur grundsätzliches und permanentes Misstrauen sein (Zero-Trust-Ansatz). Oder, positiv ausgedrückt: Alle können sich ihren eigenen Vertrauensbonus erarbeiten, indem sie sich mit ihren mobilen Endgeräten erfolgreich überprüfen lassen. Geprüft werden in diesem Zusammenhang unter anderem folgende Parameter:

- Sind auf dem Endgerät die neuesten Patches aufgespielt?

- Ist das Endgerät manipuliert (Jailbreak oder Rooting)?

- Enthält das Endgerät technologisch fortschrittliche Schutzprogramme zur Abwehr von Cyberangriffen, z.B. Abwehrprogramme, die auf Basis von maschinellem Lernen (KI) in Echtzeit Verhaltensanomalien erkennen?

- Aus welcher Region will das Endgerät zugreifen?

- Wird das Endgerät durch ein UEM-System (Unified Endpoint Management) verwaltet und geschützt?

- Kommen die installierten Apps auf dem Endgerät aus dem vorgegebenen Enterprise AppStore und wurden sie von einem App-Risikomanagementsystem geprüft?

Im Mittelpunkt der Authentifizierung stehen also neben der unerlässlichen Prüfung der Identität kontextuelle Faktoren. Am Markt gibt es dafür eine Vielzahl von Angeboten. Das Spektrum reicht von traditionellen Betriebssystem- und Standalone-Authentifizierungsanbietern über Access-Management-Spezialisten und Cloud-Access-Security-Broker-Lieferanten bis hin zu Lösungsanbietern im Bereich VPN und Online-Fraud Detection.

Aufgrund der technischen Entwicklung mit dem Fokus auf Mobile-IT werden mittlerweile aber auch bisherige Nischenanbieter zu Mainstream-Protagonisten. So werden Authentifizierungslösungen aus dem Bereich Mobile-IT und (Mobile) Cloud wie beispielsweise das Cloud-Zugangsgateway MobileIron Access in Zukunft deutlich mehr Gewicht haben. Auch dürften ganz allgemein Lösungen, die schwerpunktmäßig auf die Auswertung von Kontextfaktoren setzen, gegenüber orthodoxen Methoden (Wissen, Besitz, Eigenschaften und Verhalten des Nutzers) an Boden gewinnen.

Die erwähnte kontextbasierte Authentifizierung von MobileIron setzt auf den Schutz der Daten sowohl auf dem Gerät als auch im Netzwerk durch eine umfassende Korrelation der Parameter Benutzer, Geräte, Apps, Netzwerke und Bedrohungen, die es im Sinn des Zero-Trust-Ansatzes zu überprüfen gilt. Damit verbindet die Plattform Identitätsmanagement- und Gateway-Ansätze, geht aber durch die ergänzenden kontextuellen Prüfungen noch darüber hinaus.

Neue Wege bei der Authentifizierung

Der Wandel in der Authentifizierungslandschaft geht aber noch viel weiter. Kontextuelle und analytische Authentifizierungsverfahren sind nämlich mittlerweile so ausgereift, dass sie nicht nur Benutzernamen und Passwort zusätzlich absichern. Sie können vielmehr deren Einsatz in Zusammenspiel mit effizientem Zertifikatemanagement und QR-Code-Mechanismen vollständig überflüssig machen.

In der Tat ist die Feststellung nicht abwegig, dass Passwörter mehr Probleme erzeugen, als sie lösen. Sie können leicht gehackt werden; ihre dauernde Wiederverwendung, wie bei den meisten Nutzern üblich, birgt erhebliche Sicherheitsrisiken; zudem stellen die bei Vergessen notwendigen Rücksetzprozesse, beispielsweise via E-Mail, nicht nur ein Sicherheitsproblem dar, sondern kosten viel Geld. Und nicht zuletzt ist die Passwortauthentifizierung oft der Grund für ein schlechtes Benutzererlebnis, insbesondere in mobilen Umgebungen. Hier sei auf die jüngst erschienene Forrester-Studie „Understand The State Of Identity And Access Management, 2018 To 2019“ verwiesen.

Gerade in der IT-Sicherheitsszene werden Passwörter deshalb sehr kritisch gesehen. Eine ganz frische Umfrage der Marktanalysten von IDG unter Entscheidungsträgern im Bereich IT-Sicherheit von April 2019 deckt hier eindeutige Präferenzen auf: Danach würden 86 % der Befragten auf Passwörter verzichten, wenn dies auf sichere Weise möglich wäre. Und fast neun von zehn Entscheidern sind der Ansicht, dass Mobilgeräte in naher Zukunft als digitale ID für den Zugriff auf Unternehmensdienste und -daten dienen werden. Der Weg ist also klar: Die übergroße Mehrzahl der IT-Sicherheitsexperten will nicht nur die Ära von „Benutzername und Passwort“ hinter sich lassen, sondern sieht auch die Zwei- oder Mehrfaktor-Authentifizierung nicht als Weg der Zukunft. Schließlich sind bei derartigen Verfahren immer auch Passwörter involviert. Damit gelten alle Sicherheitsbedenken gegen Passwörter auch für solche Lösungen.

Peter Machat ist Vice President Central EMEA bei MobileIron. Das 2007 gestartete Unternehmen ist mittlerweile ein weltweit führender Anbieter von Mobile Enterprise Security-Lösungen (Mobile Device Management, Enterprise Mobility Management, Unified Endpoint Management) und bietet die erste mobilgerätezentrierte Zero Trust Plattform an. In Deutschland stellt MobileIron u.a. das EMM im Portfolio der Telekom.

MobileIron, Balanstraße 73, Haus 8, 81541 München, Tel.: 089-12503644-0, dach@mobileiron.com, www.mobileiron.com/de/

Auch nicht verwaltete Geräte passwortlos betreiben

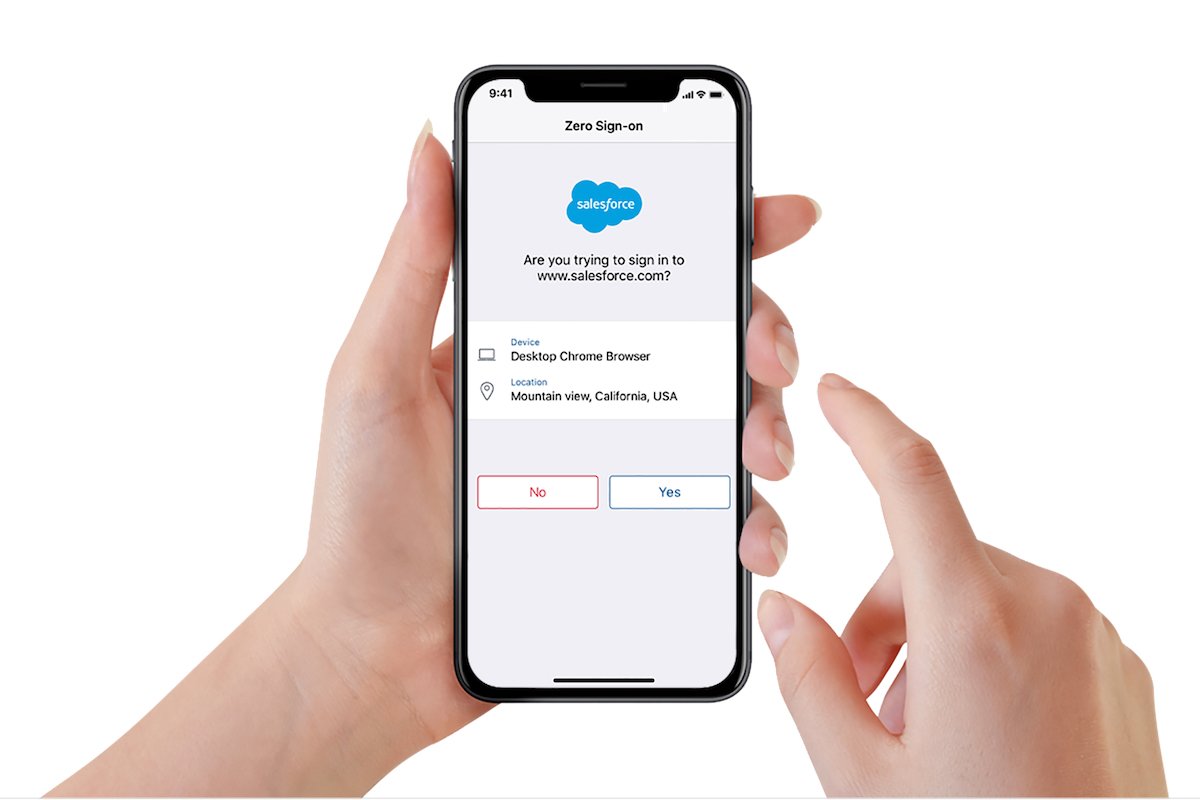

Passwortlose Authentifizierung wird schon seit Jahren immer wieder angekündigt, fast so oft wie das papierlose Büro. Aber anders als bei Letzterem besteht begründete Hoffnung, dass eine solche Authentifizierung sich tatsächlich bald umfassend etablieren kann. Schließlich gibt es mittlerweile sehr sichere und nutzerfreundliche passwortlose Verfahren, beispielsweise mithilfe von Biometrie. Und von dem Mobile-Security- und UEM-Spezialisten MobileIron kommt jetzt überdies ein passwortloses Verfahren, das das Mobilgerät selbst als alleinige ID nutzt. Basis dieser Zero Sign-on genannten Lösung bilden die Unified-Endpoint-Management-Plattform des Unternehmens im Zusammenspiel mit der oben beschriebenen kontextorientierten Authentifizierungslösung MobileIron Access für mobile Cloud-Anwendungen.

MobileIron ermöglicht im Übrigen nicht nur für den sicheren passwortlosen Zugriff auf Unternehmensdaten von Geräten, die über ein UEM verwaltet werden, sondern bietet in Kürze auch Möglichkeiten, von nicht verwalteten Geräten sicher und ohne Username/Passworteingabe auf solche Daten zuzugreifen. Mittels QR-Code wird das Smartphone und damit der User eindeutig identifiziert (Mobile ID), sodass auf dem unbekannten Gerät in einer sicheren Sandbox auf die angefragten Daten zugegriffen werden kann.

Natürlich ist für diesen passwortlosen Betrieb am Anfang eine Benutzerregistrierung notwendig. Bei dieser werden gängige Nachweise der Identität wie Reisepass oder Führerschein verlangt sowie eine Einmal-Pin verwendet. Einmal und dann nie wieder gibt es also eine Art Passwort, das der Nutzer dann aber ganz schnell vergessen darf und soll.