Hausrecht für die SecDL-Patrouille

Von Dr. Markus Pleier, Nutanix

Es geht Angreifern heute nicht mehr darum, Systeme zum Absturz zu bringen, sondern darum, unbemerkt möglichst viel vom wertvollen geistigen Eigentum der Unternehmen zu entwenden oder Lösegeld zu erpressen. Die IT-Verantwortlichen in den Unternehmen müssen deshalb eventuelle Sicherheitslücken möglichst schnell aufspüren und beseitigen. Das ist insbesondere in virtualisierten IT-Umgebungen wichtig. Denn hier sind zusätzlich zu den Sicherheitslücken in den Gastbetriebssystemen der virtuellen Maschinen potenzielle Lecks im Hypervisor und den darunterliegenden Schichten – inklusive Storage und Networking – zu bedenken. Da in solchen Infrastrukturen weitaus mehr logische Systeme und Applikationen laufen als in nicht virtualisierten Umgebungen, gewinnt das Problem zusätzlich an Schärfe.

Die Unternehmen stehen also vor der Herausforderung, kontinuierlich Sicherheitslücken per Notfallmaßnahme schließen und Applikationen sowie Systemsoftware aktualisieren zu müssen. Das zeitnahe Einspielen von Updates ist aber nicht nur ein organisatorisches, sondern auch ein personelles und finanzielles Problem. Außerdem kann nur ausgiebig getestete Software nachträgliche Ausfallzeiten vermeiden. Aus diesen Gründen aktualisieren insbesondere große Unternehmen nur in bestimmten Zeitabständen – damit gehen sie das Risiko ein, dass sie über relativ lange Zeiträume angreifbar bleiben. Lösen lässt sich dieses Problem durch Automatisierung, allerdings müsste der Automatisierungsgrad in der Unternehmens-IT weit höher sein, als es heute üblich ist.

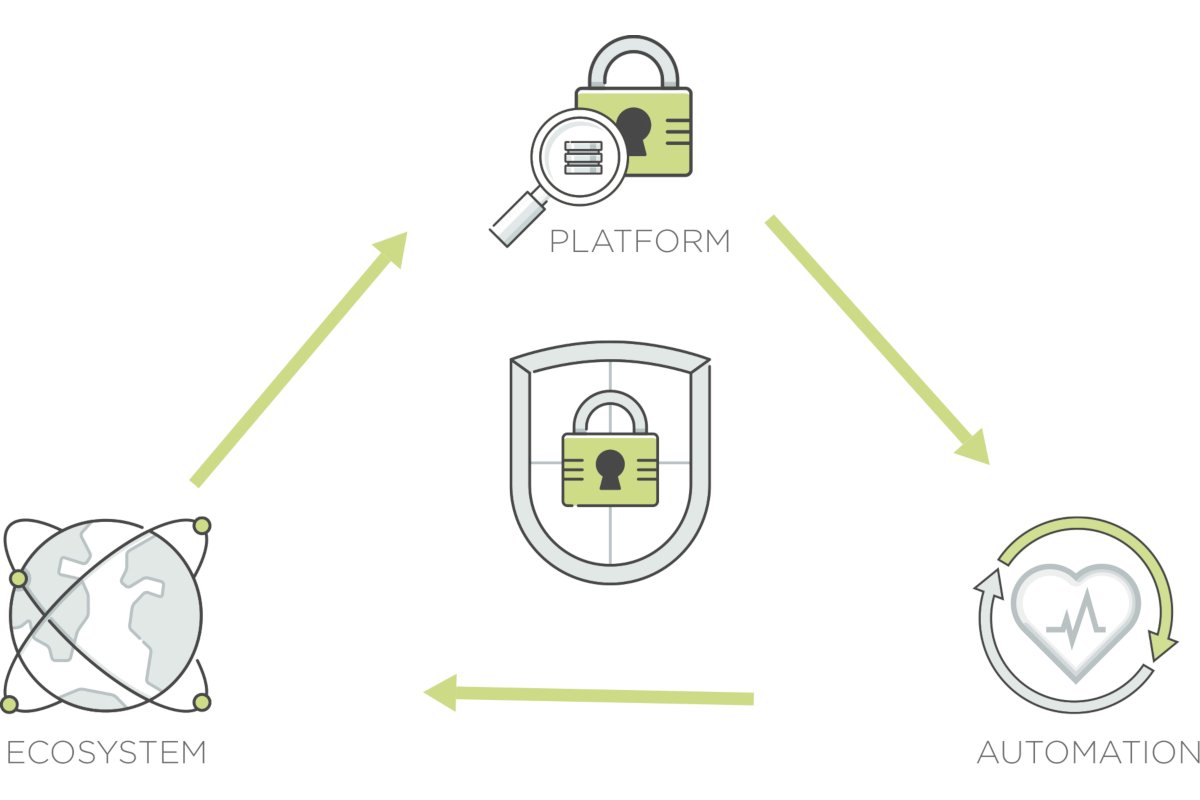

Der erste Ansatzpunkt ist folglich die RZ-Infrastruktur selbst: Ein sicheres Design trägt dazu bei, die Zahl der Sicherheitslücken zu senken. Ein schnelleres Einspielen von Security Updates verringert zusätzlich die Angreifbarkeit. Doch auch dann verbleibt ein Restrisiko, das mithilfe von spezialisierten Lösungen abgedeckt werden muss. Dies gelingt am einfachsten dann, wenn virtualisierte, softwaregesteuerte Infrastrukturen IT-Security-Anbietern vordefinierte Integrationsmöglichkeiten bereitstellen. Ein effektives Sicherheitskonzept setzt in virtualisierten Rechenzentrumsinfrastrukturen auf allen drei Ebenen an: bei der Plattform selbst, bei der Automatisierung und beim Ökosystem der Sicherheitslösungen Dritter.

SecDL auf Plattformebene

Sicherheitsmechanismen in einer herkömmlichen Dreischichtenarchitektur zu aktualisieren, dauert lange und ist teuer. Das liegt an der Vielzahl der involvierten Hersteller und der Unterschiedlichkeit ihrer Technologien. Ist eine IT-Infrastruktur hingegen komplett virtualisiert und wird sie ausschließlich von Software gesteuert, lassen sich diese Kosten deutlich reduzieren – ohne dass die Unternehmen Abstriche bei Sicherheit und Hochverfügbarkeit machen müssten. Dies setzt allerdings voraus, dass im Design dieser Infrastruktur die Sicherheit gleichsam eingebaut ist, in allen Phasen der Entwicklung und Weiterentwicklung.

Softwaregesteuerte Infrastrukturen haben den Vorteil, dass sie Security als eine gleichberechtigte Funktionalität neben allen anderen implementieren können. Sie bilden den gesamten Prozess einer auf Sicherheit ausgelegten Lösungsentwicklung ab: Entwurf, Einsatz, Test und zusätzliches Härten. In diesem Security Development Lifecycle (SecDL) wird der Programmcode systematisch auf Sicherheitslücken untersucht. Sobald die Entwickler eine Schwachstelle entdecken, nehmen sie sofort deren Beseitigung in Angriff. Dieses Vorgehen wiederholt sich ständig, zieht sich durch den kompletten Lebenszyklus in der Softwareentwicklung und besteht aus den Schritten Bewertung, Messung, Berichterstattung, Test, Aktualisierung und Wiederholung.

Bausteine einer sicheren Infrastruktursoftware für Unternehmen (Bild: Nutanix)

Normkonform und regelgerecht

Ein SecDL zielt jedoch nicht nur darauf ab, Sicherheitslücken aufzuspüren, sondern berücksichtigt auch die einschlägigen Regelwerke. Die Lösung muss unter anderem Common Criteria Certified nach EAL2, FIPS 140-2 und NIST-SP800-131A sein, mit NSA Suite B Support sowie Section 508 VPAT und TAA Compliant. Eine RZ-Infrastruktur auf Softwarebasis, die diese Auflagen erfüllt, weist die folgenden Merkmale auf:

- Wenn die Steuerungssoftware zur Verschlüsselung den Kernel-Enforced-FIPS-Modus nutzt, werden alle Hashwerte, Signaturalgorithmen und Message Authentication Codes standardmäßig durch den SHA512-Algorithmus gebildet. Für die Erstellung von Anwenderzertifikaten bieten sich drei Verfahren an: RSA (mit 2048-Bit-Schlüssel), der Elliptic Curve DSA (mit 256-Bit-Schlüsseln) und der Elliptic Curve DSA mit 384 Bit langem Schlüssel, um speziell den Vorgaben der NSA Suite B für „Streng geheim“ zu entsprechen. Des Weiteren ist das komplette Design auf TLS (Transport Layer Security) ausgelegt – mit Priorität auf TLS Version 1.2.

- Selbstverschlüsselnde Laufwerke, idealerweise nach FIPS 140-2 validiert, bieten die Möglichkeit, Informationen auf den verschiedenen Speichermedien in der gesamten Infrastruktur gegen Diebstahl zu schützen: Wird ein selbstverschlüsselndes Laufwerk entnommen, aktiviert sich ein automatischer Sperrmechanismus, sodass sämtliche weiteren Laufwerksoperationen fehlschlagen.

- Um die Verschlüsselung auch in Zukunft wasserdicht zu halten, empfehlen sich offene Protokolle wie das Key Management Interoperability Protocol (KMIP) und die der Trusted Computing Group (TCG).

- Ferner darf es nicht mehr möglich sein, dass sich ein Administrator allein mit Benutzername und Kennwort am System ausweist. Eine durchgängige Zweifaktorauthentifizierung senkt das Risiko eines unautorisierten Zugriffs auf die Verwaltungsfunktionen der Infrastruktursoftware.

- Da es keine hundertprozentige Sicherheit gibt, müssen sich allfällige Angriffe so gut wie möglich nachvollziehen lassen. Dokumentation ist ebenso in vielen Regelwerken eine zentrale Vorschrift, der die Infrastruktursoftware genügen muss, um Attacken nachvollziehbar zu machen und gegenüber den Behörden zu belegen. Cyberspione bemühen sich aber in der Regel, ihre Spuren zu verwischen. Deshalb muss die Protokollierung redundant und verteilt erfolgen. Nur so lässt sich die Integrität der Protokolldaten gewährleisten.

Schwarz auf Weiß

Dieser Beitrag erschien zuerst in unserer Magazinreihe „Rechenzentren und Infrastruktur“. Einen Überblick mit freien Download-Links zu sämtlichen Einzelheften bekommen Sie online im Pressezentrum des MittelstandsWiki.

Automatisiert und reaktionsschnell

Ein weiterer Vorteil einer rein softwaregesteuerten Infrastruktur besteht darin, dass man Sicherheitslücken weitgehend automatisiert ermitteln und schließen kann. Dazu dienen insbesondere XCCDF-Sicherheitschecklisten (Extensible Configuration Checklist Description Format). Als maschinenlesbare Beschreibungssprache erlaubt XCCDF die einfache Implementierung von Sicherheitsleitfäden, sogenannten Security Technical Implementation Guides (STIGs). Werden die darin beschriebenen Aufgaben automatisch ausgeführt, ergeben sich die folgenden Vorteile:

- Der maschinenlesbare STIG kann von automatisierten Assessment Tools zum Identifizieren von Sicherheitslücken genutzt werden. In der Praxis hat sich der dafür notwendige Zeitaufwand pro Fall von neun bis zwölf Monaten bis auf wenige Minuten reduziert.

- Enthält die Infrastruktursoftware Funktionen zur Autoreparatur, kann sie selbstständig den ordnungsgemäßen Zustand von Produktivsystemen wiederherstellen, wie von den verschiedenen Regelwerken verlangt.

- Die bereits genannten selbstverschlüsselnden Laufwerke ermöglichen eine Verschlüsselung der Daten im Ruhezustand (Data at Rest Encryption), also von Daten, die nicht aktuell für die Verarbeitung durch Dienste und Applikationen gebraucht werden. Damit werden die Datenschutzvorgaben von FIPS 140-2 Level 2 erfüllt.

- Selbstverständlich dürfen die dazu verwendeten Schlüssel nicht auf der zu schützenden Infrastruktur selbst abgelegt sein. Vielmehr sollten die selbstverschlüsselnden Laufwerke die von ihnen erzeugten Schlüssel auf Key Management Server unter Verwendung von KMIP übertragen.

Sicherheitslücken ermitteln – in Tagen statt Monaten (Bild: Nutanix)

Vorbild Cloud-Sicherheit

Auch die beste Infrastruktursoftware kann keinen hundertprozentigen Schutz geben. Eine solche Software muss daher stets Kontakt zum Know-how der IT-Sicherheitsanbieter halten und dazu einfache Anbindungsmöglichkeiten mittels offener Programmierschnittstellen (APIs) bereitstellen. Dieses Zusammenspiel erfolgt idealerweise

- in puncto Datensicherheit über die Kooperation mit Anbietern von Key-Management-Servern sowie

- im Bereich der Endpunktsicherheit durch die Zusammenarbeit mit klassischen IT-Security-Anbietern.

- Außerdem reduzieren solche Systeme ihre Angriffsfläche mittels Mikrosegmentierung, um die verschiedenen Arbeitslasten in jeder einzelnen Applikation gleichsam mit einer Art Schutzmantel zu umhüllen.

Ein höherer Sicherheitsgrad im Rechenzentrum ist dank vollständig virtualisierter Infrastrukturen realistisch zu erreichen – wenn die Plattform selbst, die Automatisierung von Sicherheitsaufgaben und das Partnerökosystem perfekt zusammenspielen. Dieses Zusammenspiel muss bereits fest im Entwicklungszyklus der Infrastruktursoftware eingebettet sein. Dadurch lassen sich selbst neuartige Bedrohungen schneller als bisher abwehren. Das ist eine der Lehren aus dem Einsatz von Infrastrukturlösungen in der Public Cloud, von der die Unternehmen in ihren eigenen Rechenzentren durchaus profitieren können, wenn sie mittels geeigneter Softwarelösungen „Enterprise Clouds“ implementieren.

Dr. Markus Pleier ist Director Deutschland und Österreich bei Nutanix, einem führenden Anbieter von Cloud-Software- und hyperkonvergenten Infrastrukturlösungen. Damit bekommen IT-Teams leistungsstarke Multi-Cloud-Architekturen, die private, öffentliche und verteilte Cloud-Betriebsumgebungen kombinieren – bei zugleich zentraler Kontrolle.

Nutanix Germany GmbH, The Squaire 12 – Am Flughafen, 60549 Frankfurt, Tel.: 069-959325302, info@nutanix.de, www.nutanix.de